Wenn Cloud wie günstigeres Hosting klingt

Ihr Unternehmen verkauft seit 15 Jahren vertikale Software. 50 Mitarbeiter, stabile Umsätze, zufriedene Kunden mit ei...

8 Min. Lesezeit

09.03.2026, Von Stephan Schwab

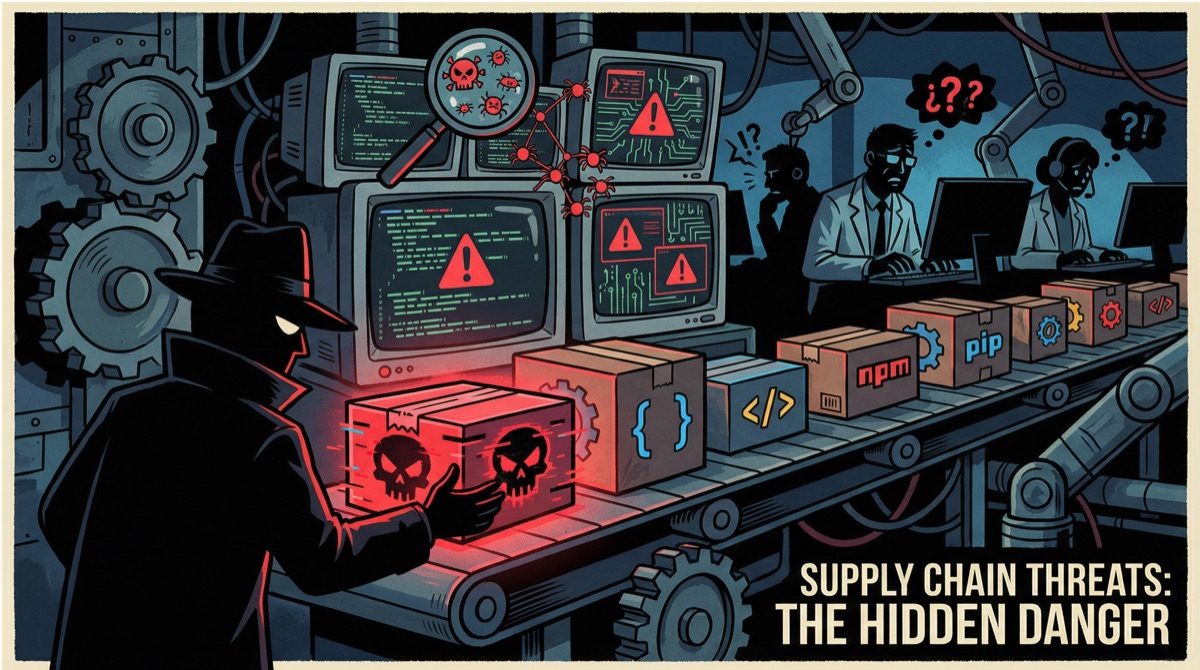

Jedes moderne Software-Projekt basiert auf Hunderten oder Tausenden externer Abhängigkeiten. Wird eine dieser Abhängigkeiten kompromittiert, läuft der Schadcode mit vollem Vertrauen in Ihren Systemen — und in den Systemen Ihrer Kunden. Lieferketten-Angriffe haben Unternehmen zu Fall gebracht und das Vertrauen in ganze Ökosysteme erschüttert. Dieses Risiko zu verstehen ist für jeden, der für Software-Auslieferung verantwortlich ist, keine Option mehr.

Anfang 2021 demonstrierte ein Sicherheitsforscher etwas Erschreckendes. Indem er Pakete in öffentliche Registries hochlud, deren Namen internen Paketen großer Unternehmen entsprachen, erreichte er Code-Ausführung innerhalb von Apple, Microsoft, Tesla und Dutzenden weiterer Firmen. Der Angriff funktionierte, weil Paketmanager automatisch öffentliche Pakete gegenüber internen priorisierten.

Er nutzte keinen Fehler aus. Er nutzte Vertrauen aus.

Dies war kein Einzelfall. Das gleiche Muster wiederholt sich in der gesamten Software-Branche:

Jeder Vorfall folgt einem ähnlichen Muster: Eine vertrauenswürdige Komponente wird kompromittiert, und der Schadcode verbreitet sich automatisch an alle, die davon abhängen.

Traditionelles Sicherheitsdenken konzentriert sich auf Perimeter. Firewalls schützen Netzwerke. Authentifizierung schützt Systeme. Code-Review schützt Repositories. Aber Lieferketten-Angriffe umgehen all dies, weil sie durch die Vordertür kommen — in der Uniform von vertrauenswürdigem Code.

Wenn Ihr Build-System Abhängigkeiten abruft, vertraut es implizit darauf, dass diese Pakete genau das enthalten, was ihre Betreuer beabsichtigen. Dieses Vertrauen ist rekursiv — das Paket, von dem Sie abhängen, hat seine eigenen Abhängigkeiten, die wiederum ihre eigenen Abhängigkeiten haben, und bildet einen Baum, der Tausende von Komponenten umfassen kann.

Ein einziger kompromittierter Knoten in diesem Baum kompromittiert alles darüber.

Moderne Anwendungen verstärken dieses Risiko. Eine typische JavaScript-Anwendung kann von 300-1.500 Paketen abhängen, wenn man den vollständigen transitiven Baum zählt. Ein Python-Projekt hat vielleicht 50-300. Jede Abhängigkeit ist ein potenzieller Einstiegspunkt. Jeder Betreuer ist ein potenzielles Ziel.

Für Führungskräfte ist dies grundlegend ein Risikomanagement-Problem. Und eines, für das traditionelle Führungsstrukturen schlecht gerüstet sind.

Das Risiko ist enorm. Wenn Ihr Unternehmen Software ausliefert — ob als Produkt, als SaaS-Anwendung oder als interne Werkzeuge — verteilen Sie Code, den Sie nicht geschrieben haben und nicht vollständig prüfen können. Dieser Code läuft mit denselben Privilegien wie Ihr eigener. Eine Kompromittierung in einer Protokollierungsbibliothek betrifft jeden Dienst, der sie verwendet.

Erkennung ist schwierig. Schadcode in Abhängigkeiten ist darauf ausgelegt, der Entdeckung zu entgehen. Er kann sich nur unter bestimmten Bedingungen aktivieren, monatelang ruhen oder sich als legitime Funktionalität tarnen. Standard-Code-Review-Prozesse prüfen Abhängigkeits-Updates selten mit derselben Sorgfalt wie interne Änderungen.

Reaktion ist teuer. Wenn eine Lieferketten-Kompromittierung entdeckt wird, kann der Behebungsaufwand massiv sein. Jedes betroffene System muss identifiziert, gepatcht und verifiziert werden. Kundenkommunikation muss gehandhabt werden. Regulatorische Pflichten können ausgelöst werden. Die SolarWinds-Bereinigung kostete betroffene Organisationen Hunderte von Millionen Dollar.

Reputationsschaden ist schwerwiegend. Kunden unterscheiden nicht zwischen „Ihr Code hatte eine Schwachstelle” und „eine Bibliothek, die Sie verwendet haben, hatte eine Schwachstelle”. Der Vorfall geschah durch Ihre Software. Die Verantwortung liegt bei Ihnen.

Das Node.js-Paket-Ökosystem veranschaulicht sowohl die Stärke als auch die Gefahr moderner Abhängigkeitsverwaltung.

NPM beherbergt über zwei Millionen Pakete. Millionen von Entwicklern verlassen sich täglich darauf. Die Offenheit des Ökosystems hat außergewöhnliche Innovation befeuert — jeder kann ein Paket veröffentlichen, und jeder kann eines verwenden.

Dieselbe Offenheit schafft Angriffsfläche.

Pakete werden oft von Einzelpersonen ohne Sicherheitsressourcen betreut. Eigentumsübertragung ist trivial einfach. Typosquatting (das Veröffentlichen schädlicher Pakete mit Namen, die beliebten ähneln) ist eine ständige Bedrohung. Und die vernetzte Natur der JavaScript-Entwicklung bedeutet, dass ein einzelnes kompromittiertes Paket innerhalb von Stunden Millionen von Anwendungen erreichen kann.

Betrachten Sie, was passiert, wenn Sie npm install ausführen:

An jedem Schritt kann eine Kompromittierung erfolgen. Und der Entwickler, der den Befehl ausführt, wird es möglicherweise nie erfahren.

Jahrelang war die Rechnung einfach: Warum zwei Tage mit der Implementierung von Datumsverarbeitung, CSV-Handling oder String-Manipulation verbringen, wenn eine gut getestete Bibliothek existiert? Die gesparte Zeit rechtfertigte die hinzugefügte Abhängigkeit.

Generative KI verändert diese Gleichung dramatisch.

Aufgaben, die früher Stunden oder Tage dauerten — eine Left-Pad-Funktion implementieren, ein bestimmtes Dateiformat verarbeiten, gängige Datentransformationen handhaben — dauern jetzt Minuten. Sie beschreiben, was Sie brauchen, prüfen den generierten Code, schreiben Tests, und fertig. Keine Abhängigkeit hinzugefügt. Kein Lieferketten-Risiko eingeführt. Kein Betreuer, dem Sie vertrauen müssen.

Das eliminiert nicht den Bedarf an Abhängigkeiten. Komplexe Bibliotheken, die tiefes Fachwissen kodieren — Kryptographie, Datenbanktreiber, Machine-Learning-Frameworks — sind weiterhin sinnvoll. Sie wollen kampferprobte Implementierungen für sicherheitskritischen Code.

Aber für die Hunderte kleiner Hilfswerkzeuge, die sich in einem typischen Projekt ansammeln? Die existieren, weil jemand keine dreißig Zeilen einfachen Code schreiben wollte? Diese sind jetzt Kandidaten für Eigenentwicklung. Jede Abhängigkeit, die Sie nicht hinzufügen, ist Angriffsfläche, die Sie nicht schaffen.

Die Ironie ist bemerkenswert: KI, oft als Sicherheitsrisiko diskutiert, könnte sich als eine der effektivsten Verteidigungen gegen Lieferketten-Angriffe erweisen — indem sie es praktikabel macht, einfach mehr eigenen Code zu schreiben.

Das Ziel ist nicht, Abhängigkeiten zu eliminieren — das würde bedeuten, die Produktivitätsgewinne aufzugeben, die moderne Ökosysteme bieten. Das Ziel ist, das Risiko intelligent zu managen.

Sperren Sie Ihre Abhängigkeiten. Verwenden Sie Lock-Dateien (package-lock.json, Pipfile.lock, Gemfile.lock) und committen Sie diese in die Versionskontrolle. Dies gewährleistet reproduzierbare Builds und verhindert stille Updates.

Fixieren Sie spezifische Versionen. Vermeiden Sie Versionsbereiche, die automatisch neue Releases einziehen. Behandeln Sie Abhängigkeits-Updates als explizite Änderungen, die Prüfung erfordern.

Prüfen Sie regelmäßig. Werkzeuge wie npm audit, pip-audit und Snyk können bekannte Schwachstellen in Ihrem Abhängigkeitsbaum identifizieren. Integrieren Sie sie in Ihre CI/CD-Pipeline, sodass jeder Build geprüft wird.

Scannen Sie Ihre Container. Container-Images bündeln Ihre Anwendung mit ihrem gesamten Abhängigkeitsbaum. Werkzeuge wie Trivy, Grype, Clair und kommerzielle Angebote von Docker, AWS und Google können Images vor der Auslieferung auf bekannte CVEs scannen — und laufende Container kontinuierlich überwachen. Eine Schwachstelle in einem Basis-Image oder installierten Paket löst einen Alarm aus, keinen Sicherheitsvorfall.

Erstellen und pflegen Sie SBOMs. Eine Software-Stückliste (Software Bill of Materials) dokumentiert genau, was in Ihren auslieferbaren Artefakten enthalten ist. Werkzeuge wie Syft, CycloneDX und SPDX-Generatoren erstellen maschinenlesbare Inventare. Wenn eine neue CVE bekannt wird, können Sie sofort identifizieren, welche Systeme betroffen sind, anstatt hektisch zu prüfen.

Minimieren Sie Ihre Angriffsfläche. Jede Abhängigkeit ist Risiko. Bevor Sie ein Paket hinzufügen, fragen Sie: Können wir das selbst implementieren? Wird das gewartet? Wie sieht sein Abhängigkeitsbaum aus?

Verifizieren Sie die Integrität. Verwenden Sie Paket-Integritätsprüfung (npm’s package-lock.json enthält Integritäts-Hashes). Erwägen Sie die Verwendung einer privaten Registry, die nur genehmigte Pakete spiegelt.

Überwachen Sie auf Kompromittierungen. Abonnieren Sie Sicherheitshinweise für kritische Abhängigkeiten. Verwenden Sie Werkzeuge, die bei unerwarteten Änderungen im Paketverhalten oder Eigentum warnen. Dienste wie Socket.dev analysieren Pakete auf verdächtige Verhaltensweisen — Install-Skripte, die nach Hause telefonieren, verschleierter Code, unerwarteter Netzwerkzugriff.

Prüfen Sie Abhängigkeits-Updates. Behandeln Sie Updates von Abhängigkeiten mit derselben Sorgfalt wie interne Code-Änderungen. Automatisierte Werkzeuge wie Dependabot, Renovate und Snyk können verdächtige Modifikationen markieren und Kontext für die Prüfung liefern.

Technische Verteidigung ist notwendig, aber nicht ausreichend. Lieferketten-Sicherheit erfordert organisatorisches Engagement.

Machen Sie es zu einem Vorstandsthema. Die potenzielle Auswirkung von Lieferketten-Angriffen — finanziell, regulatorisch, reputationsbezogen — verdient Aufmerksamkeit der Unternehmensführung. Stellen Sie sicher, dass die Führungsebene das Risiko versteht und angemessene Verteidigung finanziert.

Investieren Sie in Werkzeuge. Software-Composition-Analysis (SCA)-Werkzeuge, Abhängigkeits-Scanning und private Registries kosten Geld. Diese Investition ist eine Versicherung gegen katastrophale Verluste.

Schulen Sie Entwickler. Die Menschen, die dem Code am nächsten sind, müssen die Risiken und die Praktiken verstehen, die sie mindern. Sicherheitsbewusstsein dreht sich nicht nur um Phishing-E-Mails.

Etablieren Sie Richtlinien. Definieren Sie, welche Quellen für Abhängigkeiten akzeptabel sind. Setzen Sie Standards für die Prüfung neuer Pakete. Schaffen Sie Prozesse für die Reaktion auf entdeckte Schwachstellen.

Pflegen Sie ein Inventar. Sie können nicht sichern, was Sie nicht kennen. Software-Stücklisten (SBOMs) bieten Transparenz darüber, was Ihre Anwendungen tatsächlich enthalten.

Keine Verteidigung ist vollständig. Die Natur von Lieferketten-Angriffen bedeutet, dass ein ausreichend raffinierter Angreifer schließlich einen Weg hinein finden kann. Ein entschlossener Angreifer, der den Betreuer eines Pakets ins Visier nimmt, von dem Sie abhängen, kann erfolgreich sein. Eine staatlich gesponserte Operation kann Infrastruktur kompromittieren, in die Sie keinen Einblick haben.

Das Ziel ist nicht Perfektion. Das Ziel ist Widerstandsfähigkeit.

Bauen Sie Systeme, die Kompromittierungen schnell erkennen. Entwerfen Sie Architekturen, die den Schadensradius begrenzen. Üben Sie Incident Response, bevor Sie sie brauchen. Und akzeptieren Sie, dass Abhängigkeit von externem Code — die in moderner Entwicklung unvermeidlich ist — inhärentes Risiko birgt.

Lieferketten-Angriffe nutzen das Vertrauen aus, das moderne Software-Entwicklung möglich macht. Jede heruntergeladene Bibliothek, jedes installierte Paket, jedes adoptierte Framework stellt einen Vertrauensakt dar — Vertrauen, dass Betreuer kompetent und ehrlich sind, dass Vertriebskanäle sicher sind, dass der Code tut, was er behauptet.

Dieses Vertrauen wurde oft genug verletzt, um Handeln zu verlangen.

Für technische Teams bedeutet dies, Praktiken zu übernehmen, die das Risiko reduzieren, ohne die Produktivitätsvorteile von gemeinsamem Code aufzugeben. Für Geschäftsführer bedeutet es, Lieferketten-Sicherheit als strategische Angelegenheit anzuerkennen, die Investition und Aufmerksamkeit erfordert.

Der nächste große Lieferketten-Angriff ist keine Frage des „Ob”, sondern des „Wann”. Die Frage ist, ob Ihre Organisation zu denen gehören wird, die sich vorbereitet haben — oder zu denen, die sich wünschen werden, sie hätten es getan.

Sprechen wir über Ihre reale Situation. Möchten Sie Auslieferung beschleunigen, technische Blockaden beseitigen oder prüfen, ob eine Idee mehr Investition verdient? Ich höre Ihren Kontext und gebe 1-2 praktische Empfehlungen. Ohne Pitch, ohne Verpflichtung. Vertraulich und direkt.

Zusammenarbeit beginnen